四個步驟,保障 Linux 系統安全

今日,連線裝置比以往更容易受到安全威脅,但現今的平台複雜性,使得開發人員難以涵蓋所有可能的進入點。 為了減輕以 Linux 做為基礎的系統之威脅,Intel® 的 Wind River 公司提出了 OEM 廠應遵循的四步驟原則:監控、評估、通知,以及修復。

在詳細說明這四個步驟所代表之意義及實行方式之前,先來看看今天的威脅環境中有哪些問題。

識別最常見的風險

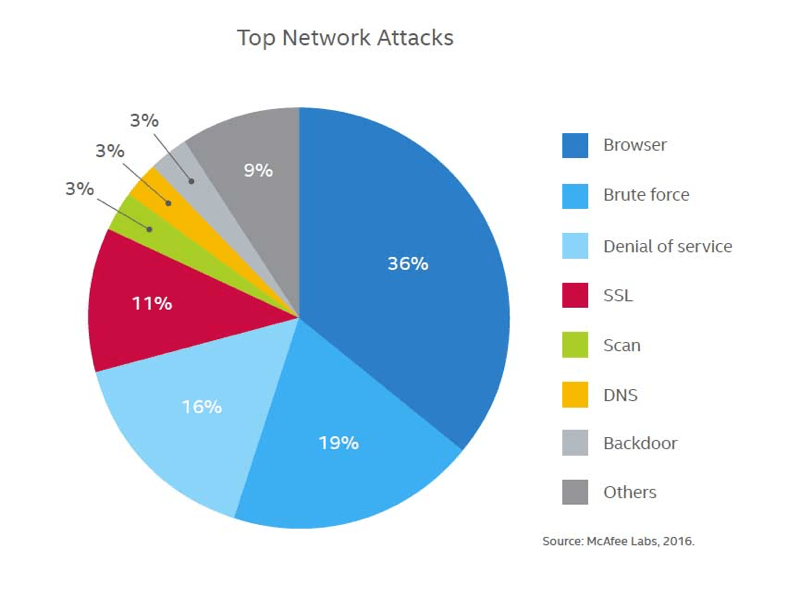

攻擊有各種形式,且會運用各種不同的進入點。 McAfee Labs 最近發表了一份當下最流行的攻擊類型圖表(圖 1)。 駭客通常會根據經驗、資源和其判斷,以多種方式偽裝或設定攻擊,所以,每種攻擊類型都會出現數種不同的樣貌。 雖然各種威脅的普遍程度有別,但開發人員必須設法防範所有漏洞。

識別常見的漏洞並且進行必要的更新以減輕威脅,往往超出了裝置開發人員和製造商的能力。 這就是使用來自可信賴供應商的 Linux 系統更為有利的原因。 Wind River 值得信賴的 Linux 漏洞防堵四步驟程序,能夠判斷必須監控何種資料、何時應採取行動,以及如何維持碼庫為最新狀態。 如果能仔細實行這些程序,時程表及專案成本都能獲得顯著的正面影響。

高安全性的四個步驟

現在就來看看 Wind River 四步驟的細節:

1. 監控

監控包含深入瞭解您自身的策略。 我們可以很明顯地看出,單單只有這個步驟無法解決任何問題,但這能讓您非常詳細地瞭解現行策略是否真的滴水不漏。 此步驟也可助您比較現有策略與已知的優秀模式,包括來自大家推崇的 Linux 漏洞研究專家所導出之模式。

舉例來說,Wind River 的安全性團隊一直持續監控 cve.mitre.org 的常見弱點與漏洞 (CVE) 資料庫,藉以瞭解可能會影響 Wind River® Linux 及 Wind River® Pulsar™ Linux 的潛在問題。 同時,透過監控 NIST、US-CERT 等美國政府機關與組織的特定安全性通知和公共與私人安全郵件清單,能讓使用者在新的安全威脅出現時,可以收到來自這些組織的電子郵件警示。 標準版 Wind River Linux 支援的所有核心功能、使用者套件和 Linux 工具,都會根據傳入的報告監控以偵測安全性漏洞。

2. 評估

一旦發現潛在的威脅,就必須由系統或負責威脅評估的人員來評估其危險程度和系統中暴露或易受攻擊的部分。 應根據對系統效能或暴露資料的影響嚴重性排出漏洞的重要性順序。 正如您即將在後續步驟中所見一般,評估是以正確順序執行適當步驟的重要關鍵。

3. 通知

完成評估後,系統應向所有會受到影響的子系統或使用者報告。 此報告必須提供關於漏洞的詳細資訊,以及遏制威脅的計畫。 如此一來,即可進入修復步驟。 通知步驟可能牽涉外部工具或人員。 這必須根據評估結果才能決定。 通知步驟的關鍵在於及時處理通知,以便將傷害或資料損失程度降至最低。

4. 修復

最後,必須依照嚴重性一一進行修復步驟。 根據嚴重性,可分為必須立即處理的威脅,以及可以稍後處理的「錯誤修正」。 在系統回到線上後,整套程序又會再重頭開始。 在某些狀況中,由於系統無法在第一時間離線,因此這些步驟就會變得有點麻煩。 所以,Wind River Linux 會經由每個月的產品更新來修補嚴重性較輕微的漏洞。

此外,Wind River Linux 提供六標準差運作時間,同時相容於符合 Linux Foundation’s Carrier Grade Linux 5.0 規格註冊要求的 Yocto Project 解決方案。 根據您的應用,遵循這些重要規格可以大幅減少耗費的時間。

展望未來

雖然這些步驟無法確保避免所有威脅,但能夠幫助您降低風險及減少系統的暴露危險。 選擇最適合應用程式需求的 Linux 作業系統供應商,並且遵循此處說明的步驟。