5G 網路的零接觸佈建

5G 的實體變化之一是基地台之間的距離必須更近;通常只有幾百公尺之遙。這是因為 5G 使用的波長比之前更短,但功率更大。

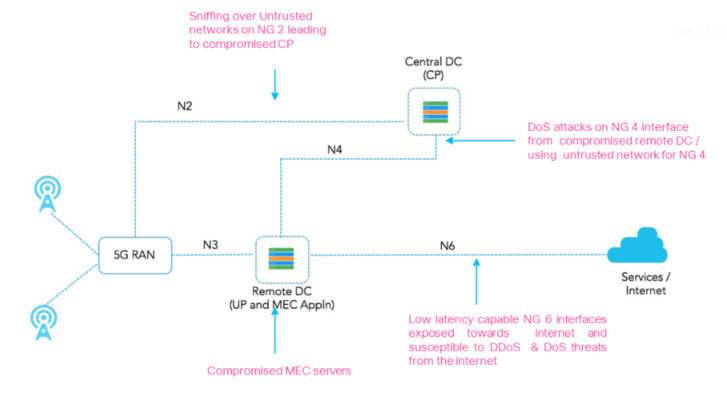

基地台的增加以及網路節點的相應而生,表示潛在的安全漏洞和受攻擊面的數量將大大地增加 (圖 1)。

驗證可以改善潛在的安全性問題

提升 5G 網路安全性的一種方式是使用更強固的裝置驗證。這項技術雖非最新推出,但需要對 5G 進行一些調整。

所有驗證都涉及網路基礎結構的三個部分:

- 設備要求資訊

- 承載要求的網路

- 要求終止的端點

公開金鑰交換之類的過程會使用這些網路元素來驗證通訊中涉及的各方身分。5G 網路也一樣,除了網路元素是:

- 設備要求資訊

- 承載要求的網路

- 要求終止的端點網路 (或區域網路)

此處的區別在於,要求資訊必須先透過邊緣網路驗證,然後才能到達端點本身 (圖 2)。如果不良行為者以某種方式進入網路,這種稱為「主要驗證」的方式便可減輕可能發生的風險。例如防止可能波及數十部裝置的旁路攻擊。

為了達此目的,來源網路和目的地網路之間運作的安全功能可讓驗證網路拒絕任何驗證要求。端點網路本身擁有最終權限,可決定對傳入要求進行驗證或拒絕。這在所有 5G 網路都是強制性的。

因此,在主要驗證過程中,一般會與儲存密鑰的端點網路上的驗證伺服器共享一個密碼編譯金鑰。然後透過網路來回傳送要求,以確保使用這些共享密鑰時保有安全性,就像您的標準 PKI 一樣。

保護網路節點

當然,所有驗證都是基於信任網路上裝置身分的能力。這表示必須保護每個端點,這是物聯網和其他連線裝置 OEM 的責任。

維護這些裝置身分的完整性需要結合硬體安全性和全面的裝置管理。

以 Telit OneEdge 為例。此物聯網裝置管理平台即服務 (PaaS) 可與該公司支援 5G 的行動數據模組搭配使用。在製造時,所支援的模組預先佈建了獨一無二的 ID、裝置認證和 SIM 功能,這些全都鎖定在硬體的受信任區域中。

每個模組的對應認證儲存在安全的雲端環境中,進而使裝置只要一加入網路就可以透過 OneEdge 平台進行驗證。此過程稱為零接觸佈建,可確保裝置自嘗試註冊的那一刻即得到身分信任。 (圖 3)。

連接後,OneEdge 使用者可自基於雲端式儀表板順暢地監視裝置。此儀表板支援自動化動作、警示和警報,可用於識別和防止可疑的網路活動 (圖 4)。它也透過 Telit AppCenter 整合裝置管理與無線更新功能,使裝置 OEM 可快速解決漏洞。

Telit OneEdge 與多家營運商網路相容,包括 Verizon、AT&T、Vodafone、T-Mobile 與 Telefonica 等。雲端連接器也可安全整合其他企業物聯網平台,如AWS、Google Cloud、Microsoft Azure、IBM Watson、SA、MindSphere 和 Oracle Cloud 等。

超越 5G

「主要驗證」功能為 5G 網路提供了新的保護層。然而,「主要驗證」功能並非萬能。防止探查、中間人、拒絕服務 (DoS),旁路和其他始於每個網路端點中受信任身分的網路攻擊。

得益於 NB-IoT 和 LTE Cat-M 等 5G 技術,隨著愈來愈多的物聯網裝置上線,保護網路將需要行動網路營運商 (MNO)、網路設備供應商(NEP) 和連線裝置製造商之間共同努力。

主要驗證、零接觸佈建和受信任的硬體為 5G 物聯網網路提供了縱深防禦的安全性策略。為了保護資料、裝置和品牌聲譽,每個人都必須扮演好自己的角色。